学学渗透

本篇博客写于第一次失败的渗透学习。

一些参考流程

1.信息收集(扫描,利用fscan等)

2.rce得到外网权限

3.确认权限,查看网卡(ifconfig->inet)

4.1 创建代理

4.2 内网信息收集

…

信息收集

利用扫描器(fscan、dddd、milkyway、xry、ez开源版、fscanx、灯塔等)对拿到的ip进行扫描,以此得到最初的外网情报。

注意:fscan2.0版本会有概率扫不出来,这时候可以换成1.8的版本,且关闭代理的全局模式(然后你会发现可能更扫不出来)

1 | > fscan.exe -np -h ip #-np的目的是不进行主机存活确认直接对所有ip发起扫描,因为有可能一扫就扫到死了的主机然后就停止扫描了。 |

利用漏洞得到外网权限

一般利用fscan等扫描器扫出来后会显示对应的漏洞,然后利用web知识打进去拿到shell。

但是由于博主没有web知识,所以仅以此次渗透经历为例。

利用ssh直连

其实并非直连,但是学长帮我们把密码改了所以可以直连。连接的时候不建议用wsl上的ssh连接,可以用Tabby连接,这样会比较好上传文件。

连接方式

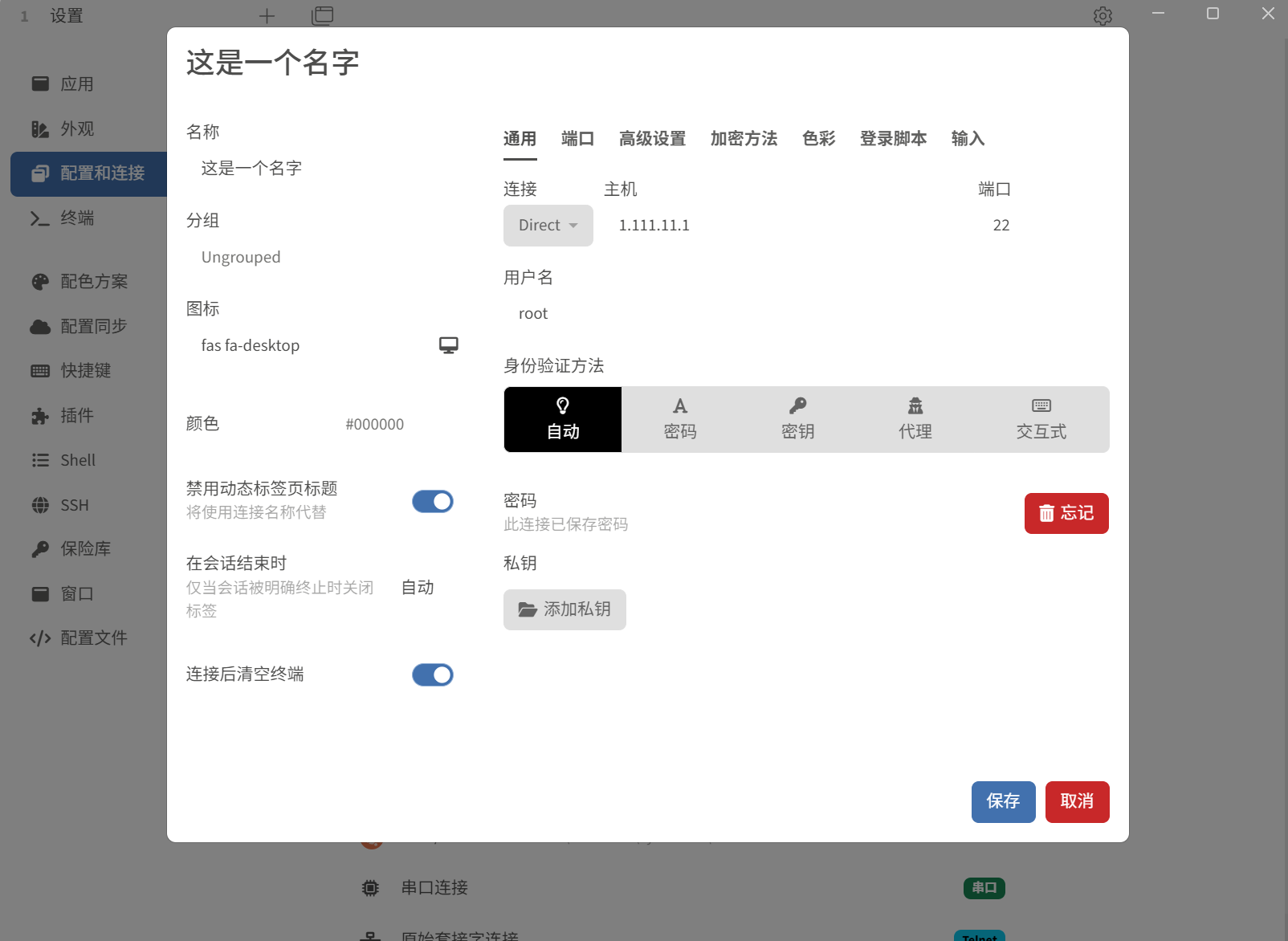

1.点开主界面右上角的设置。

2.在左侧栏选中“配置和连接”,选择克隆SSH连接。

3.在设置的名称里填上你想填的名称,主机和端口对应填上这台ssh连接的机子,用户名和密码也填上,最后点击保存。

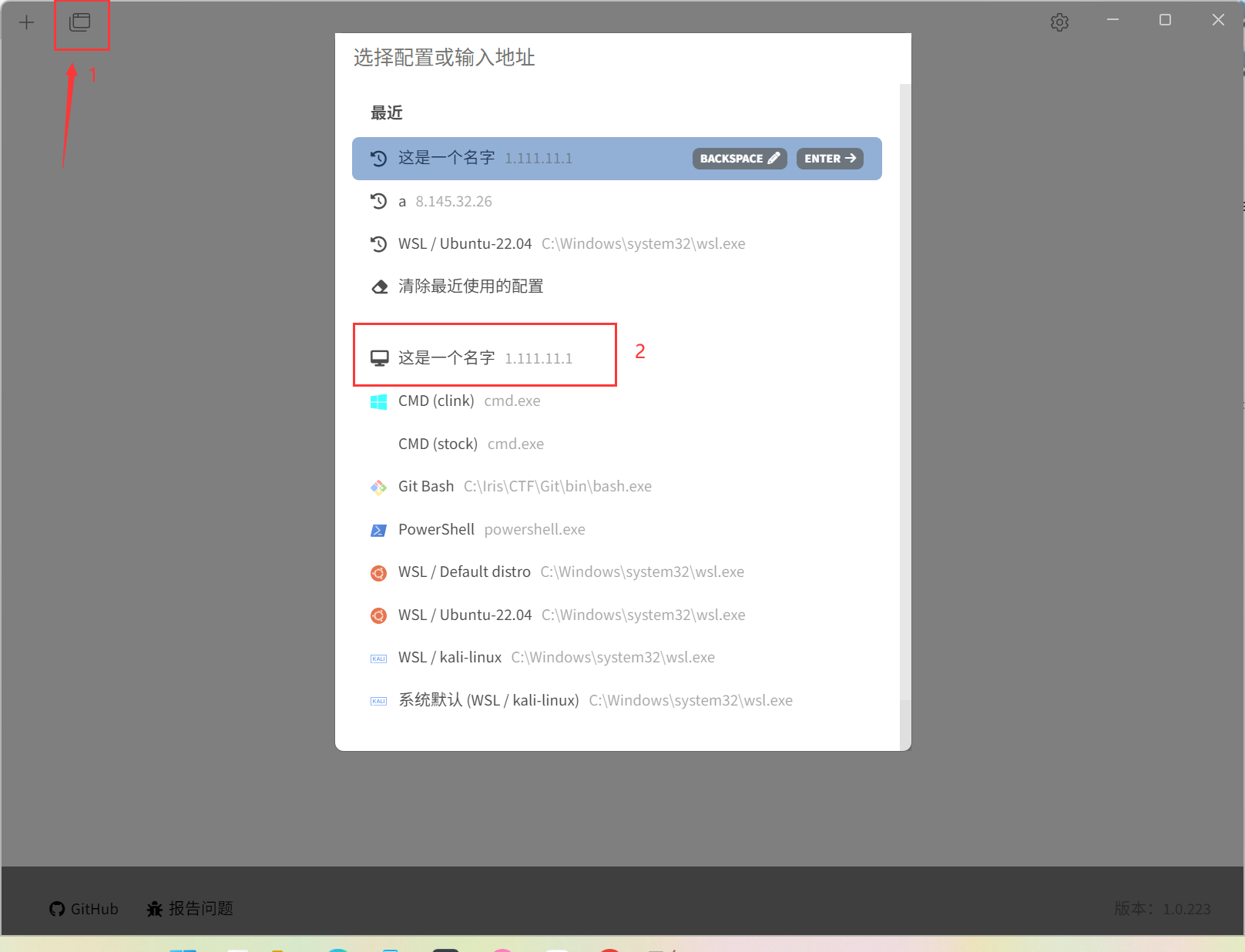

4.回到主界面点一下上面的新建再选择你刚新建的连接就可以连接了。

利用漏洞连接(以thinkphp漏洞为例)

这里可以利用一个叫ONE-FOX的集成工具箱,里面有各种工具可以用。我们打开工具箱找到Thinkphp漏洞利用工具,点开后输入URL开始检测,在检测完成后再更改对应版本,摁“GETSHELL”就可以顺利拿到shell。

然后再打开中国蚁剑,选择添加数据,将getshell时的php的url地址和连接密码粘贴进去即可连接到外网机。

关于搭建代理

什么是代理

代理服务器在服务器和客户端之间充当中间人的角色,允许一个终端(通常指客户端)通过这个服务与另一个终端(通常指服务器端)进行非直接的连接。

正向代理

通常我们说的代理,都是指的正向代理。当客户端主动使用代理服务器时,此时的代理叫正向代理。比如:一些网络代理工具